Con el aumento de los ciberataques y las estafas a través de internet, agentes gubernamentales, entidades privadas y muchos otros, han realizado campañas para evitar el fraude y prevenir el robo de datos, cosa que me parece maravillosa. Sin embargo, creo que hay ciertas cosas que debemos aclarar debido a una situación que viví hace poco.

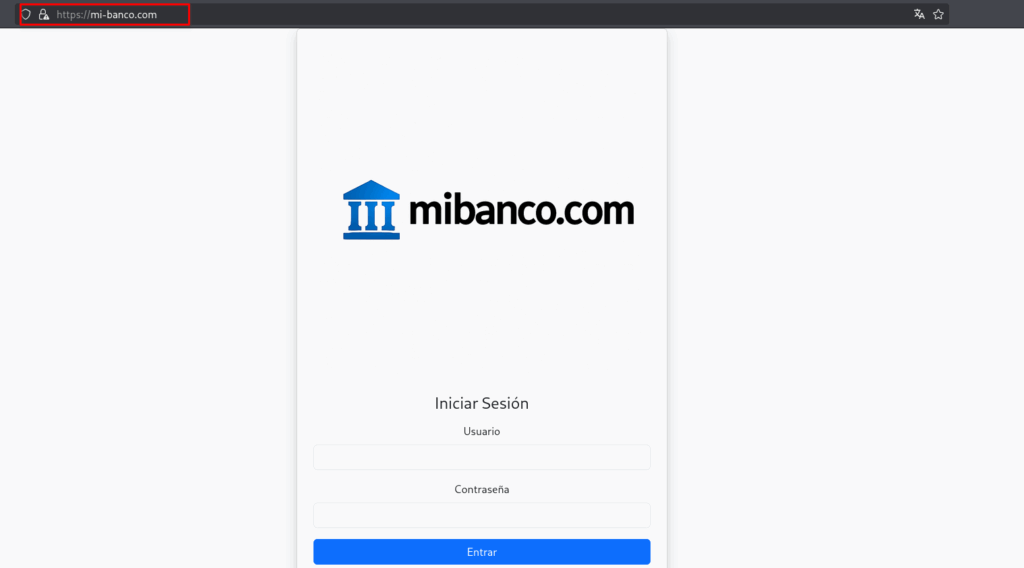

Hace unas semanas mientras esperaba el llamado de mi médico, veía en las pantallas del centro de atención una de estas campañas, donde daban algunos consejos para evitar el fraude en línea. Y hubo uno de esos consejos en particular que me llamó la atención, palabras más o palabras menos decía algo como “verifica que el sitio sea seguro, que en la barra de dirección se vea un candado, significa que la página es segura”. Lo que quería decir el anuncio, es que básicamente al sitio luzca así:

Sin embargo, que las páginas webs que tienen el ‘candadito’ son seguras y es posible navegar allí, es una confusión que se ha masificado, -desde mi punto de vista- por un mal uso del lenguaje. Una página web que usa un certificado de seguridad (el nombre técnico de ‘el candadito’) no es por definición una página segura, sino que la transacción que sucede entre el navegador y el servidor web vaya cifrado y no pueda ser interceptado.

Explicación no tan técnica (tal vez un poco)

Escenario 1

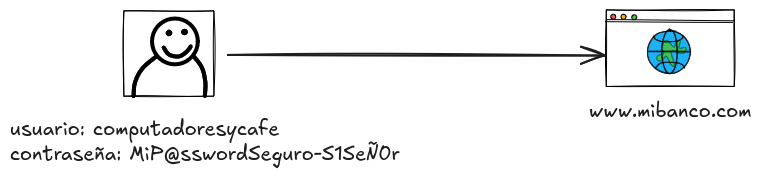

Supongamos que ustedes quieren ingresar a www.mibanco.com para el cual tienen un usuario y contraseña

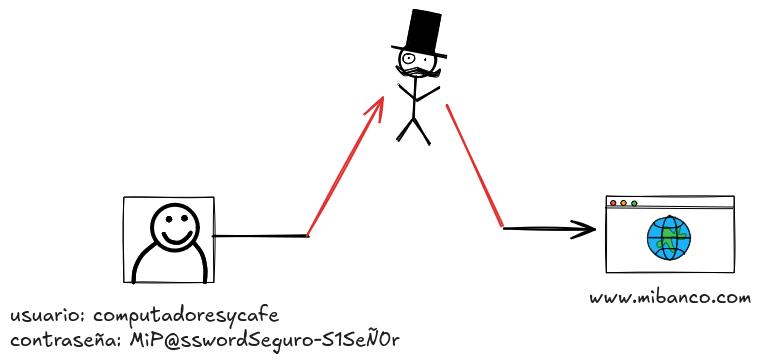

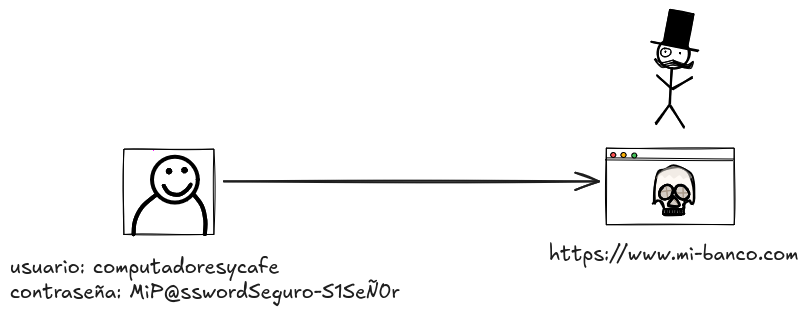

Ahora vamos a imaginar que un atacante, uno de los malos, blackhat (para los más técnicos) o como lo quieran llamar, a través de una técnica llamada Man in the middle (MiTM) u Hombre en el medio, intercepta el tráfico entre ustedes y www.mibanco.com

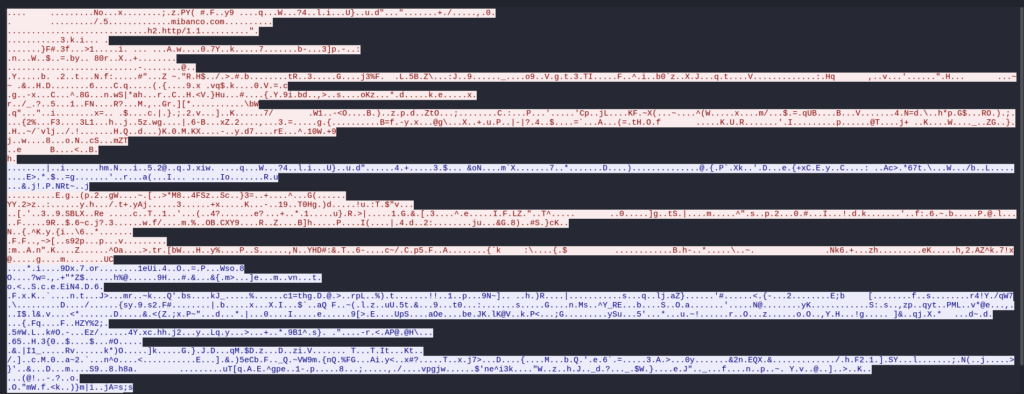

Acá es donde el certificado de seguridad marca la diferencia, cuando la página de internet posee uno, es decir, que su dirección comienza con https, al momento que el atacante intercepte el tráfico verá algo así, un listado de caracteres ilegibles

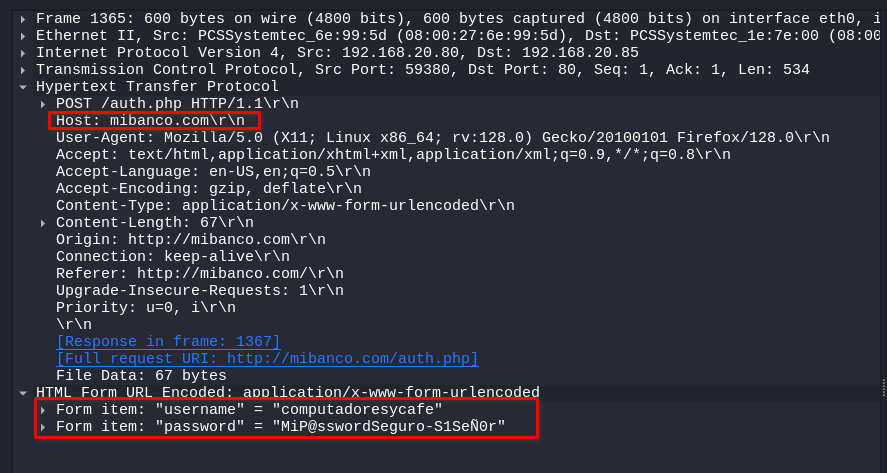

Si la página carece del mismo, será posible ver las credenciales de forma legible (texto plano, para los puristas)

Escenario 2

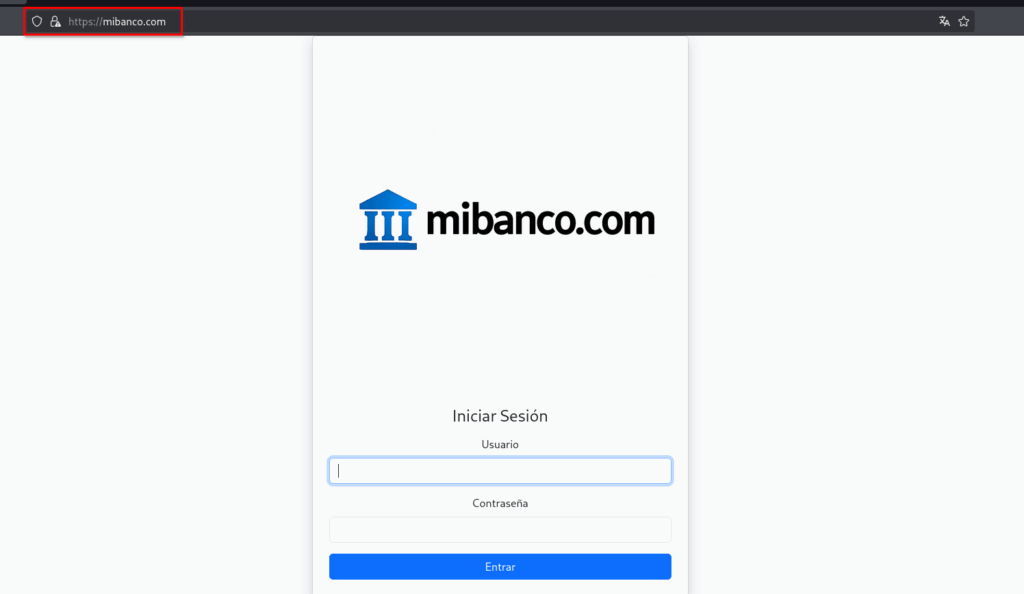

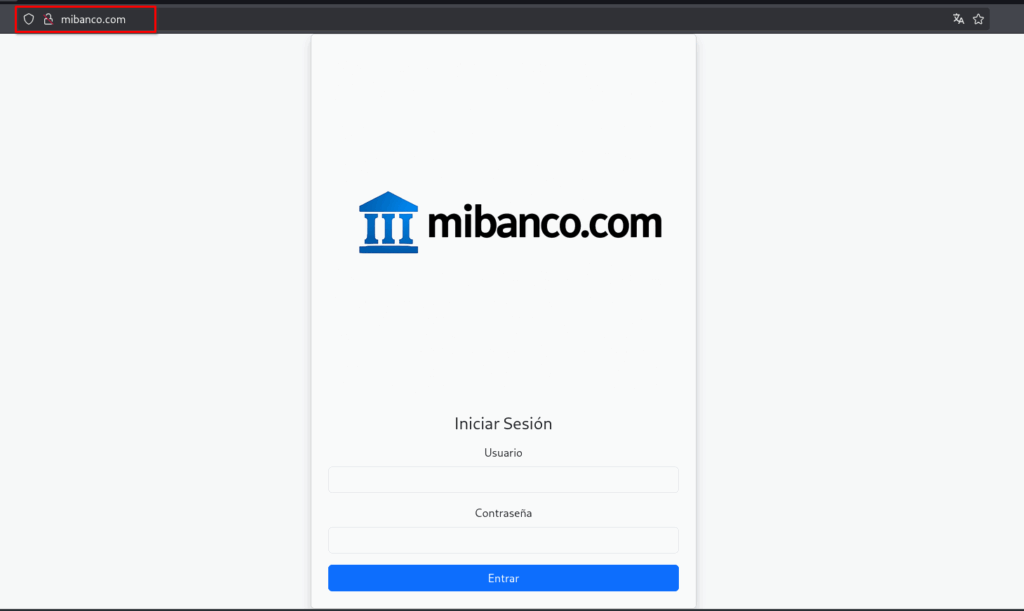

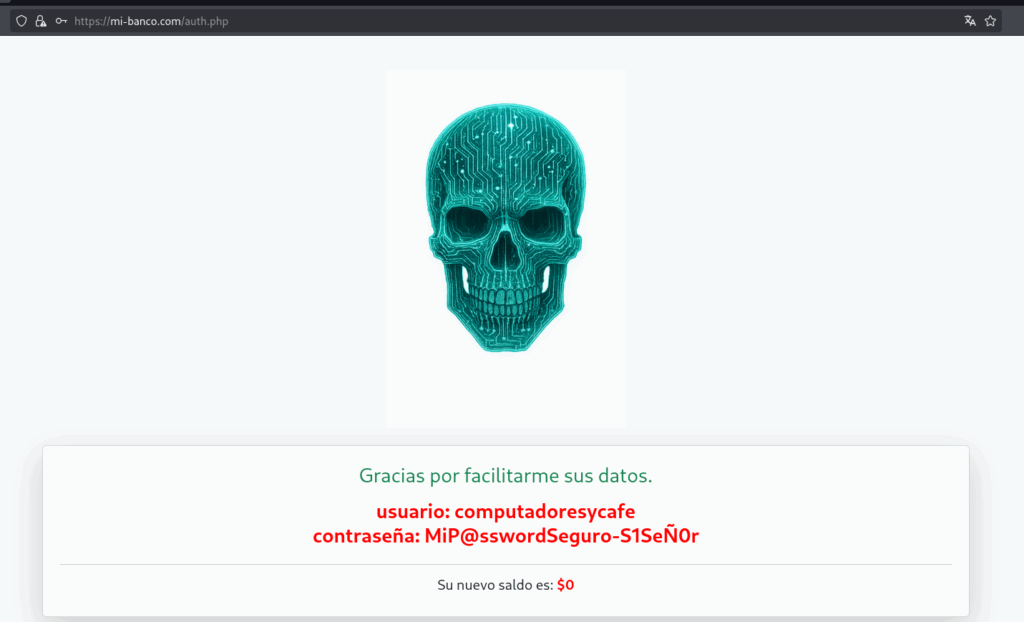

Ya vimos de qué manera funciona el certificado de seguridad y de su importancia, ahora quiero que planteemos otro escenario, imaginemos que ese mismo atacante, el malo o el blackhat, crea un sitio falso, que se parezca a mibanco.com, con el fin de engañar a los usuarios. Aunque el sitio falso tiene un certificado de seguridad, el actor malicioso sigue teniendo el control del servidor y de todas las acciones que el usuario realice en el.

Por ejemplo:

El usuario, ingresa al sitio mi-banco.com que imita a mibanco.com

Como vemos el sitio tiene un certificado de seguridad y luce exactamente al original, (excepto por el – que separa el dominio)

Y al momento de ingresar las credenciales, estas viajarán cifradas, sin embargo, esto no es inconveniente para el atacante, ya que, como lo mencioné antes, él tiene el control total del servidor malicioso.

Y con esto termina la explicación que quería dar, me parecía importante poder profundizar un poco en este tema, por la confusión que genera el tema. Como vimos, un certificado de seguridad es importante para cuidar la seguridad digital, pero no significa que ciberdelincuentes puedan utlizar esos mismos medios para generar confianza en sitios web falsos y aprovecharse para robar datos, dinero, cualquier otra información relevante o todas al mismo tiempo.

Hasta la próxima.

Nota: Las páginas web de ejemplo fueron asistidas por IA.