Las personas que vivimos la época de finales de los 90’s presenciamos uno de esos fenómenos que ocurren cada tanto y que marcan la historia de la humanidad: el ascenso y el auge de internet. Y considero que somos seres muy afortunados, porque estuvimos justo en la línea donde hubo un antes y un después. Conocimos cómo era socializar y comunicarnos con otros, antes y después de las redes sociales, cómo investigar un tema en una biblioteca y en la wikipedia, junto con muchas otras cosas.

Dentro de todos estos fenómenos que vivimos, hubo uno que, desde mi parecer, fue el que le dio mayor relevancia dentro de la gente del común: descargar cosas. Y no sólo era el hecho de poder descargar cosas, sino que estas se podían descargar gratis. Y poco importó cómo, o porqué, simplemente cualquier contenido que quisiéramos tener estaba ahí: la canción de mi artista favorito, la película de cartelera, el videojuego del que todos hablaban, absolutamente todo, al alcance de unos cuántos clics.

Y todo este frenesí sólo se pudo ver mermado por otro fenómeno igual de desconocido: los virus. De repente, el mundo abierto que teníamos, se volvió un tanto hostil y se debía andar con cuidado, porque ahora al realizar una descarga podríamos descargar uno de estos virus que podría dañar nuestro computador.

Sin embargo, de unos años para acá los virus dejaron de ser algo relevante y alarmante, de repente pudimos volver a descargar todas las cosas que nos ofrecía la red, incluso con mucha más facilidad que antes, ya no hay que descargar una película completa, sólo bajamos una aplicación o accedemos a una página web y la obtenemos en streaming completamente gratis, sin pagar una suscripción, incluso las aplicaciones para el teléfono móvil que son de pago, con un rato navegando por la red las encontramos de manera gratuita, pasa lo mismo con los videojuegos, los sistemas operativos, las suites de ofimática, etc. Por fin pudimos volver a ese frenesí de descargas, los virus no pudieron detenernos, fuimos más inteligentes que todos esos actores maliciosos de por ahí, ¡GANAMOS LA GUERRA! ¿cierto? Pues no, creo que no.

Todo evoluciona

Como ya lo mencioné, la palabra ‘virus’ es la palabra que se popularizó para definir toda una amalgama de software malicioso (malware para los amigos), que en los años 90 y 2000, se podría decir que en su mayoría, no era más que una pilatuna, que dependiendo del caso, podría ser más o menos devastadora, pero que a grandes rasgos no dejaba de ser una travesura con efectos inmediatos que mostraba mensajes en tu computador, dañaba tu sistema operativo o borraba tu información (y no estoy diciendo que esas cosas me parezcan graciosas, pero muchos así lo veían). Sin embargo, como cualquier cosa en la vida y más en el área informática, todo esto evolucionó. Los actores maliciosos encontraron que a parte de echarse unas risas abriendo o cerrando automáticamente tu unidad de CD-ROM y destruir tu disco duro, permanecer ocultos y en silencio era más beneficioso que lo anterior.

Pero ¿en qué le podría beneficiar en esto a alguien que está dentro de mi dispositivo? espero que sea su pregunta en este momento, bueno, motivos hay muchos y pueden ser igual de únicos a cada persona, pero en general podrían ser:

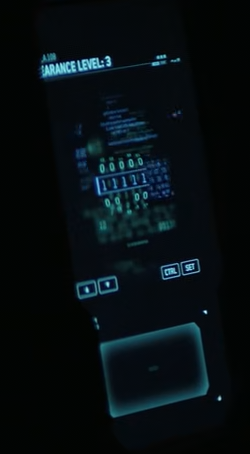

- Botnets: Se podría decir que el dispositivo queda unido a una red perteneciente al actor malicioso y desde un centro de control puede efectuar diferentes acciones, minar criptomonedas o lanzar ataques a diferentes sitios web.

- Robo de información: Más allá de robarse las fotos con tu ex y esos vídeos mal grabados de los conciertos a los que vas, los actores maliciosos podrían roban información mucho más sensible, por ejemplo las sesiones o contraseñas almacenadas en el navegador, llevando así a una suplantación de identidad o robos. Esto tiene un mayor impacto cuando desde un dispositivo infectado, alguien accede a recursos de la empresa donde trabaja, ya no sólo la información personal está en riesgo, también la corporativa; este fue el caso del empleado de Orange España, que activó de manera ilegal su sistema operativo y robaron credenciales de este operador de internet, dejando sin acceso a internet a gran parte de España. (Más información aquí)

En conclusión

Estoy casi seguro que la gran mayoría de quienes leen esta entrada y han usado software pirata, jamás se han visto comprometidos en alguno de los escenarios que planteo (cosa que realmente me alegra, aún a costa de pasar como un paranoico), pero, que este tipo de cosas no le haya sucedido a un pequeño sector de la población no significa que la amenaza no esté latente o que no exista, el caso de Orange España que nombré más arriba es para mí, el mejor ejemplo de las consecuencias del uso de este tipo de software. Así que espero que esta entrada sea el medio para reflexionar sobre estos tipos de comportamientos en la red.

Hasta la próxima, recuerden que pueden invitarme un cafecito.